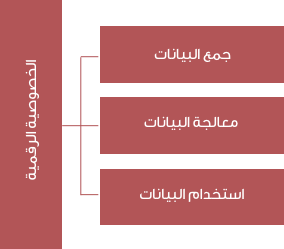

مرحلة جمع البيانات

ثَمّة طرق متنوّعة وعديدة تُجمع فيها البيانات الشّخصيّة، أبرزها: التّسجيل للخدمات والاشتراكات (على سبيل المثال شركات الاتّصالات والبنوك)؛ تقنيّات ملفّات تعريف الارتباط (Cookies) المزروعة داخل المواقع الإلكترونيّة؛ تقنيات تحديد الموقع الجغرافيّ؛ الهاتف المحمول؛ تطبيقات الهاتف المحمول؛ التطبيقات الذكيّة كتطبيقات الدّفع الإلكترونيّ، وبطاقات الائتمان وغيرها. وعادة ما يطلب التطبيق الوصول للصّور والميكروفون والاستديو وجهات الاتّصال، وهذه عبارة عن بيانات يجمعها التطبيق بشكل مباشر، إذا وافقت على سياسات الخصوصيّة، وأحيانًا قد يكون جمع المعلومات بغير قصد من بعض الجهات، لأنّ استخدام الشّبكة العنكبوتية والتطبيقات أصبح يولّد ويجمع بيانات شخصيّة بشكل تلقائيّ.

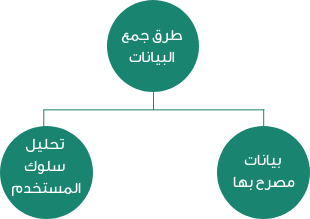

يمكن تقسيم مصادر البيانات الشخصيّة إلى مصدرين أساسيين، أوّلا: البيانات التي يصرّح بها المستخدم أو تُسجَّل بموافقته كمعلوماته الشخصيّة، وأية معلومة تدلّل على هويته، اسمه، منزله...إلخ. ثانيًا: البيانات التي تصف سلوك واهتمامات المستخدم وممارساته كعمليات التّصفح والشّراء والبحث والاهتمامات، عادة ما تُجمَع بطريقة غير مباشرة، ومن دون وعي المستخدمين لذلك.

مرحلة معالجة البيانات

معالجة البيانات المتوفرة لدى الجهات الفلسطينيّة بغالبيتها من أجل الوصول إلى بيانات عامة وإحصائيّة وأهداف تسويقيّة بالدرجة الأولى، على سبيل المثال معرفة الفئة العمريّة المشتركة في خدمة معينة، المنتجات الأكثر مبيعًا، التقسيم الجغرافيّ للعملاء أو المستخدمين ...إلخ. بَيد أنّ معالجة البيانات تحتاج إلى تقنيات متقدمة من برامج الذّكاء الاصطناعيّ والخوارزميّات، الّتي ما زالت غير متوفّرة لدى جهات القطاعين العام والخاص الفلسطينيّين، وإن كان بعضها يعمل على جمع المعلومات، إلّا أنّه غير قادر على التعمّق في تحليلها وتبقى الاستفادة منها محدودة.

مرحلة استخدام البيانات

تُعتبر مرحلة استخدام البيانات مرحلة واسعة ومتشعبة ترتبط بأهداف كل جهة وحاجتها من المعلومات المتاحة، وغالبًا ما تُستخدم لتحديد مواصفات الجمهور لاستهداف مجموعة معيّنة لغرض معين. تُستخدم البيانات إما في الإطار الطبيعيّ والقانونيّ، وإمّا في إطار الانتهاك والاستغلال غير القانونيّ لبيانات المستخدمين. ويمكن الجزم أن ثمة لا شيء اسمه حماية مطلقة للبيانات، بل هناك حماية نسبيّة تتفاوت وتتراوح ما بين برامج وما بين معدات وما بين جهات معينة.

انتهاك واستغلال البيانات الشخصيّة

يُعدّ انتهاك الخصوصيّة واستغلال البيانات الشخصيّة أمرين بالغيّ الأهميّة وشديديّ الخطورة، وذلك لتوافر بيانات رقميّة ضخمة عن كلّ فرد، بالقدر الّذي يساعد على انتحال شخصيّته، ومعرفة حالته النّفسيّة والاقتصاديّة والاجتماعيّة وحتّى السياسيّة. ويمكن فهم انتهاك خصوصيّة البيانات على أنّه الحصولُ على معلومات العملاء أو المستخدمين، وبياناتهم والاعتداء على ما يتعلّق بغلاف الفرد الخاص، على نحو الاطّلاع على الحسابات، والأرصدة في البنوك، بُغية إلحاق الضّرر والسّرقة، أو على نحو تتبّع جهات اتّصال الفرد، واستغلال سلوكه للإيقاع به أو التّجسّس عليه. علاوة على ما ذُكر، فإن الخطورة كامنة أيضًا بسريّة عمليّات بيع وتبادل البيانات الشخصيّة، التي لا يعلم بها أحد أو لا دليل بحوزته على انتهاكها واستغلالها، سوى مَن نفّذها وشارك بها.

على الصّعيد المحليّ، تنتهك شركات الاتصالات والدّفع الإلكترونيّ والبنوك خصوصيّة مستخدميها، عندما تتيح للجهات الأمنيّة الفلسطينيّة الاطّلاع على بيانات العملاء والمستخدمين، وسلوكهم واهتماماتهم دون أمر قضائيّ أو طلب رسميّ، هذا ما جاء على لسان جبارين في المقابلة الشّخصيّة، التي أجريناها معه لأغراض هذه الدراسة. وأضاف أن هذه الانتهاكات، أحيانًا، تكون لأهداف شخصيّة تتعلّق بالمسؤولين عن حماية هذه البيانات. إلى جانب ذلك هناك استباحة لبيانات المواطنين، ما يجعلها عُرضة للسّرقة واستغلالها لمطامع شخصيّة وسياسيّة، مثلما حدث خلال العام 2021 عندما اُخترق سجلّ الناخبين في بعض مناطق الضفة الغربيّة، بغية التّلاعب في أماكن اقتراعهم. ومثلما حدث من تسريب لقوائم الأشخاص المصابين بفيروس كورونا، التي هي بملكيّة وزارة الصحة أساسًا.

كما أنّ الأحداث السياسية التي تصاعدت مؤخرًا، بعد قتل النّاشط السياسي نزار بنات، على أيدي الأجهزة الأمنية الفلسطينية، وعلى إثرها نظّم الفلسطينيون/ات مظاهرات ضخمة في الشارع الفلسطيني احتجاجًا على ما حصل له والمطالبة بالعدالة، حيث قُمعت هذه المظاهرات من قبل أعضاء أجهزة الأمن الفلسطينية (بلباس رسمي ومدني)، وبعض المؤيّدين لحركة فتح في الضفة الغربية، الذين قاموا بمصادرة وسرقة الهواتف المحمولة الخاصة بالمتظاهرين/ات، خلال عملية القمع، ما أدى إلى اختراق حقّهم/ن في الخصوصيّة، لا سيّما بعد قيام مجموعة منهم بنشر صور ومقاطع فيديو شخصية، خاصة بالمتظاهرين/ات، بهدف التّحريض عليهم/ن والتّشهير بهم/ن لا سيّما الناشطات، وتحديد قدرتهم/ن و/أو منعهم/ن من المشاركة في المظاهرات السلمية في المستقبل.

وعلى ما يبدو، فإنّ الجهة الأكثر انتهاكا لخصوصيّة المستخدمين هي السلطة الفلسطينيّة ومؤسساتها الرسميّة. فهي تعمل أساسًا تحت غطاء قانون الجرائم الإلكترونيّة، الذي يسمح لأجهزة إنفاذ القانون بمراقبة الخطوط الهاتفية، والتّنصت على المحادثات، ومراقبة الإنترنت، والاختراق واعتراض الاتصالات، وتفتيش الأجهزة الإلكترونيّة والهواتف، والحصول على ما بداخلها

من جهة أخرى، يتناول قانون الجرائم الإلكترونيّة مسألة الخصوصيّة، في بعض موادّه باقتضاب، وبمصطلحات فضفاضة. ورغم أنه يُعدّ أساسًا، يمكن البناء عليه، في حماية الخصوصيّة والبيانات الشخصيّة الرقميّة، إلا أن جزءًا من نصوصه ينتهك حق الخصوصيّة ويستبيحها.

قانونيًّا، يُعدّ القانون فضفاضًا، ويتعارض مع التزامات فلسطين للمواثيق الدوليّة، والاتفاقيات الخاصة بحقوق الإنسان، والخاصة بالعهد الدوليّ للحقوق المدنيّة والسياسيّة. ويتعارض القانون مع الحقّ في حريّة الرأي والتعبير والحق في الحصول على المعلومات.

لا يطبّق قانون الجرائم الإلكترونيّة في قطاع غزة؛ فثمّةَ قوانين خاصة، عدّلتها وأقرّتها كتلة حماس التشريعيّة، فعلى سبيل المثال، عدّلت مادة في قانون العقوبات (قانون العقوبات رقم 74 لسنة 36 المادة 262 مكرّر) أطلق عليها "إساءة استخدام التكنولوجيا".